Pour protéger les informations confidentielles dans l’entreprise, on applique également une différenciation des droits d’accès pour différents groupes d’utilisateurs. Divers systèmes d’autorisation sont utilisés pour définir et gérer les droits d’accès à certaines ressources. L’identification et l’authentification sont également utilisées pour protéger la sécurité des informations.

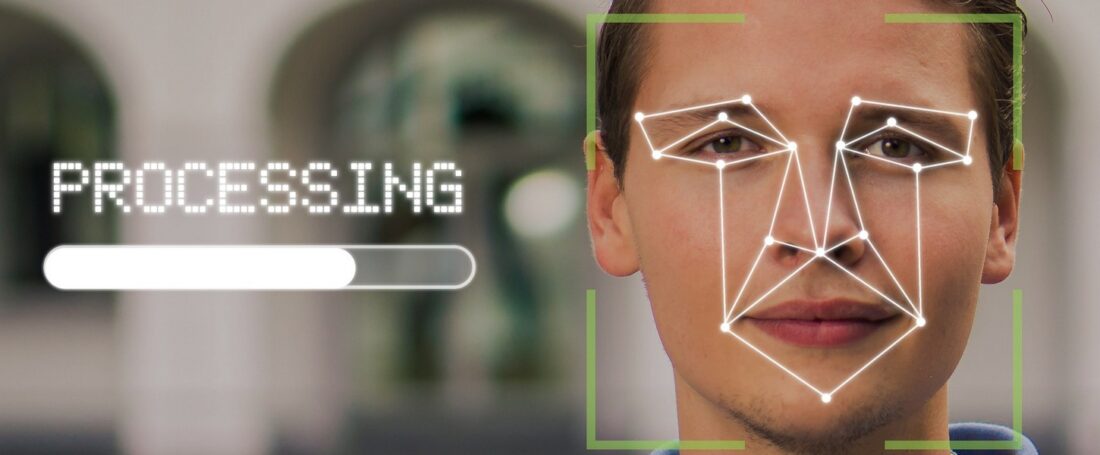

Un utilisateur est identifié en le reconnaissant par un numéro unique ou un autre attribut qui lui est attribué. Par exemple, si une personne s’appelle par son prénom et son patronyme, elle peut être identifiée. L’authentification est le processus de vérification de l’authenticité d’un utilisateur identifié. C’est-à-dire que le système doit vérifier que c’est bien l’utilisateur identifié qui demande l’accès. Ce processus peut s’effectuer par la saisie d’un mot de passe, la présentation d’un passeport, etc. Ainsi, le système compare les données saisies avec les informations stockées dans sa base de données et accorde l’accès à l’information ou à la ressource, en cas de coïncidence des données.

Pour assurer la sécurité des données confidentielles, les technologies suivantes ont été développées :

La saisie par mot de passe. Il s’agit de la méthode la plus pratique et la plus répandue. L’utilisateur du système crée son propre mot de passe ou le système crée pour lui un mot de passe unique pour l’accès.

L’inconvénient de cette approche est que les utilisateurs oublient souvent leurs mots de passe, les perdent ou les conservent dans un endroit peu fiable. Des technologies à deux ou plusieurs facteurs sont utilisées pour renforcer la sécurité.

Technologie du mot de passe à usage unique (Secure ID). La valeur réelle d’une partie du mot de passe est générée à l’aide d’un algorithme via un porte-clés spécial, un ordinateur de poche ou un téléphone portable.

Mobile ID – réception de mots de passe à usage unique par le biais d’un téléphone portable, par exemple par SMS.

Smart ID – l’authentification est effectuée à l’aide de cartes à puce ou de jetons.

Biométrie – authentification par les caractéristiques biométriques uniques de l’utilisateur, c’est-à-dire les empreintes digitales, la rétine, etc.

Le choix d’une technologie particulière ou d’une combinaison de technologies doit être fait en fonction du degré de confidentialité des informations et du coût de mise en œuvre de la technologie.